- 品牌

- 深信服,华为,华三,联想,DellEMC,浪潮,SUGON,

- 型号

- 齐全

攻击形式:主要有四种方式中断、截获、修改和伪造。中断是以可用性作为攻击目标,它毁坏系统资源,使网络不可用。截获是以保密性作为攻击目标,非授权用户通过某种手段获得对系统资源的访问。修改是以完整性作为攻击目标,非授权用户不仅获得访问而且对数据进行修改。伪造是以完整性作为攻击目标,非授权用户将伪造的数据插入到正常传输的数据中。网络信息分类:网络通信具有全程全网联合作业的特点。就通信而言,它由五大部分组成:传输和交换、网络标准、协议和编码、通信终端、通信信源、人员。这五大部分都会遭到严重的威胁和攻击,都会成为对网络和信息的攻击点。云安全网关借助云端能力,为企业提供高效的安全防护。重庆金融企业网络安全防护措施

加密技术。加密技术是电子商务采取的基本安全措施,交易双方可根据需要在信息交换的阶段使用。加密技术分为两类,即对称加密和非对称加密。(1)对称加密。对称加密又称私钥加密,即信息的发送方和接收方用同一个密钥去加密和解锁数据。它的较大优势是加/解锁速度快,适合于对大数据量进行加密,但密钥管理困难。如果进行通信的双方能够确保专门使用密钥在密钥交换阶段未曾泄露,那么机密性和报文完整性就可以通过这种加密方法加密机密信息、随报文一起发送报文摘要或报文散列值来实现。(2)非对称加密。非对称加密又称公钥加密,使用一对密钥来分别完成加密和解锁操作,其中一个公开发布(即公钥),另一个由用户自己秘密保存(即私钥)。信息交换的过程是:甲方生成一对密钥并将其中的一把作为公钥向其他交易方公开,得到该公钥的乙方使用该密钥对信息进行加密后再发送给甲方,甲方再用自己保存的私钥对加密信息进行解锁。杭州工控系统网络安全法律法规加密狗等设备保障软件授权安全,防止盗版使用。

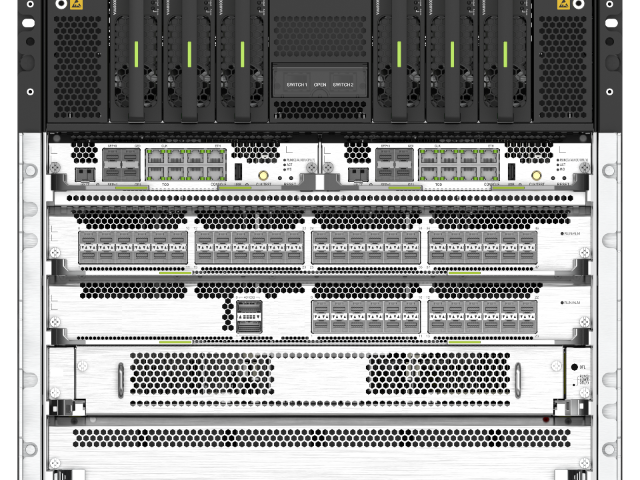

网络安全设备有哪些?网络安全设备是指用于保护网络系统和信息安全的各种硬件和软件设备。主要包括以下方面的设备:1.防火墙(Firewall):用于监控和管理网络流量,对数据进行过滤和阻断,以保护内部网络免受未授权访问和攻击。2.入侵检测系统(Imtrusion Detection System,IDs):监测和分析网络流量,及时发现和响应入侵行为,并生成相应的警报和报告。3.入侵防御系统(Intrusion Prevention System,S):在IDS的基础上,不仅能够检测入侵行为,还能够主动阻止和防御攻击,提高网络的安全性和可靠性。

安全电子交易协议SET。SET协议用于划分与界定电子商务活动中消费者、网上商家、交易双方银行、银行卡组织之间的权利义务关系,给定交易信息传送流程标准。SET主要由三个文件组成,分别是SET业务描述、SET程序员指南和SET协议描述。SET协议保证了电子商务系统的机密性、数据的完整性、身份的合法性。SET协议是专为电子商务系统设计的。它位于应用层,其认证体系十分完善,能实现多方认证。在SET的实现中,消费者账户信息对商家来说是保密的。但是SET协议十分复杂,交易数据需进行多次验证,用到多个密钥以及多次加密解锁。而且在SET协议中除消费者与商家外,还有发卡行、收单行、认证中心、支付网关等其他参与者。堆叠交换机通过专门使用电缆互联,逻辑上虚拟为单台设备简化管理。

解决方案:1.漏洞扫描系统,采用较先进的漏洞扫描系统定期对工作站、服务器、交换机等进行安全检查,并根据检查结果向系统管理员提供详细可靠的安全性分析报告,为提高网络安全整体水平产生重要依据。2.网络版杀毒产品部署,在该网络防病毒方案中,我们较终要达到一个目的就是:要在整个局域网内杜绝病毒的传染、传播和发作,为了实现这一点,我们应该在整个网络内可能传染和传播病毒的地方采取相应的防病毒手段。同时为了有效、快捷地实施和管理整个网络的防病毒体系,应能实现远程安装、智能升级、远程报警、集中管理、分布查杀等多种功能。入侵检测系统(IDS)应部署在主要网络,实时监控异常攻击行为。成都金融企业网络安全技术

光纤交换机需支持FC-SAN协议,为存储网络提供高速稳定连接。重庆金融企业网络安全防护措施

一次成功的攻击分为哪些步骤?隐藏IP-踩点扫描-获得系统或管理员权限-种植后门-在网络中隐身。SQL注入漏洞的原理是什么?利用恶意SQL语句(WEB缺少对SQL语句的鉴别)实现对后台数据库的攻击行为。漏洞扫描存在的问题及如何解决?系统配置规则库问题存在局限性:规则库设计的不准确会影响预报的准确度,建议不断扩充和修正规则库。漏洞库信息要求:漏洞库信息应具备完整性和有效性,也应具备简易性的特点,这样即使是用户自己也能易于对漏洞库进行添加配置,从而实现对漏洞库的及时更新。重庆金融企业网络安全防护措施

- 武汉信息网络安全防护 2026-01-29

- 成都加密系统网络安全测评 2026-01-29

- 西安网络安全服务商 2026-01-28

- 访问控制价格预算 2026-01-28

- 郑州学校网络安全平台 2026-01-28

- 石家庄空间网络安全认证 2026-01-28

- 西安网络安全第三方服务机构 2026-01-28

- 南昌银行网络安全防火墙 2026-01-28